|

Создание персональных компьютеров стало возможным в семидесятых годах, когда любители стали собирать свои собственные компьютеры иногда лишь для того, чтобы в принципе иметь возможность похвастаться таким необычным предметом.

|

|

|

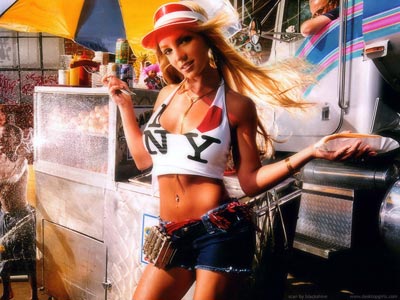

За обнаженными Спирс и Хилтон скрываются вирусы |

|

PandaLabs обнаружила, что для распространения вредоносного ПО все чаще используется комбинация спама и методов социальной инженерии. За последние несколько дней уже появилось несколько примеров. PandaLabs обнаружила, что для распространения вредоносного ПО все чаще используется комбинация спама и методов социальной инженерии. За последние несколько дней уже появилось несколько примеров.

Самый новый из обнаруженных кодов распространяется в электронных сообщениях, якобы предупреждающих об атаке вредоносного ПО (с такими заголовками как: Атака червей или Атака шпионских программ), но на самом деле содержащих червя Nurech.Z. Для того чтобы сообщения выглядели более правдоподобно, в поле "отправитель" указываются источники, которым пользователь обычно доверяет, например, Поддержка клиентов (Customer Support).

Еще один из последних образцов использует в качестве приманки фотографии Бритни Спирс. Пользователю приходит сообщение с заголовком наподобие "Обнаженные Бритни Спирс и Пэрис Хилтон" или "Горячие фотографии Бритни Спирс". Пользователи открывают сообщение и находят несколько эротических фотографий певицы. Однако простым щелчком мыши на фотографии они фактически сами загружают вредоносный код в свой компьютер. Этот червь эксплуатирует уязвимость в файлах Microsoft ANI с целью распространения. Он также загружает другие варианты вредоносных кодов на зараженный ПК.

Третий пример примерно похож на два первых, хотя и появился он на несколько дней раньше. Изменяется только главное действующее лицо. В данном случае, в качестве приманки используются фотографии порно-звезды Дженны Джеймсон, с помощью которых пользователей стараются увлечь и заставить перейти по ссылке, спрятанной среди фотографий. Результат тот же – для заражения компьютера и загрузки другого вредоносного ПО этот код эксплуатирует уязвимости в файлах ANI.

"Кроме того, были и электронные рассылки с такими темами, как, например, "Горячие фотографии обнаженной Пэрис Хилтон" и т.п.. Цель та же – соблазнить пользователя кликнуть по ссылке, чтобы попасть в ловушку. В этом и заключается метод социальной инженерии", объясняет Луис Корронс, технический директор PandaLabs.

Для распространения червя Grum.A была использована несколько иная приманка. Этот вредоносный код распространяется в электронных сообщениях с предложением протестировать бета-версию Internet Explorer 7. Как и в предыдущих случаях, сообщение содержит фотографию, кликнув по которой в данном случае якобы можно получить доступ к бета-версии IE 7.

"Зачем использовать спам для распространения вредоносного ПО? С одной стороны, нежелательная почта попадает в ящики пользователей в огромных количествах и, таким образом, увеличивает шансы на успех. С другой стороны, именно таким способом кибер-преступники могут убедить пользователей самостоятельно загрузить зараженный файл, за счет чего антивирусные решения не обнаруживают и не удаляют вредоносные вложения", поясняет Луис Корронс.

ITnews.com.ua |

|

|

Пожалуйста, залогиньтесь для добавления комментария.

|

|

|

Рейтинг доступен только для пользователей.

Пожалуйста, залогиньтесь или зарегистрируйтесь для голосования.

Нет данных для оценки.

|

|

|

Забыли пароль? Запросите новый здесь.

|

· Гостей: 18

· Пользователей: 0

· Всего пользователей: 933

· Новый пользователь: Oliverk48

|

|